Információbiztonság

Az információbiztonság szóösszetétel az információ és a biztonság közös eredetét hivatott vizsgálni.

Tartalomjegyzék[elrejtés] |

Információ

- Általános értelemben: Az információ minden olyan jel, szimbólum vagy jelzés, amellyel az ember képes más emberre hatni oly módon, hogy ettől annak viselkedése megváltozzék.

- Kommunikáció-elméleti szempontból: Az információ kölcsönösen egymásra ható objektumok kommunikációjának objektív tartalma, amely ezen objektumok állapotának megváltozásában nyilvánul meg.

- Informatikai szempontból: Információnak nevezünk mindent, amit a rendelkezésünkre álló adatokból nyerünk. Az információ olyan tény, amelynek megismerésekor olyan tudásra teszünk szert, ami addig nem volt a birtokunkban.

Az információ hasonlóan fontos szerepet játszik a világban, mint az anyag és az energia. A világot alkotó rendszerek információs kapcsolatok révén szerveződnek egésszé. Az anyagi világ jelenségeihez képest alapvető különbség viszont, hogy az információra nem érvényesek a megmaradási törvények; az információ megsemmisíthető és létrehozható.

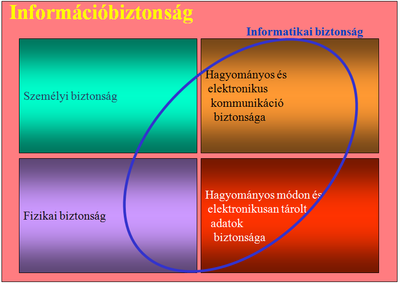

Információbiztonság, információvédelem

- Elsődleges célja az információ bizalmasságának, sértetlenségének és rendelkezésre állásának megőrzése.

- Másodlagos célja olyan tulajdonságok megőrzése, mint a hitelesség, a számon kérhetőség, a letagadhatatlanság és a megbízhatóság [MSZ ISO/IEC 27001:2006].

Az információbiztonság egy állapot, az információvédelem egy folyamat. Alapelv, hogy mindig az információt védjük.

Az információ védendő tulajdonságai

- Bizalmasság (confidentality), annak biztosítása, hogy az információhoz csak az arra jogosultak és csak az előírt módokon férhetnek hozzá. Biztosítani kell tárolt információ esetében, illetve kommunikációs átvitel során egyaránt. Átvitelnél nehezebb a kivitelezés, hiszen sokféle kommunikációs médium használható. Általánosan bevált módszer a kommunikáció során valamely titkosítás alkalmazása.

- Sértetlenség (integritás, integrity), ami azt jelenti, hogy az információt csak az arra jogosultak, és csak szabályozott módon változtathatják meg. Az információ teljességét és pontosságát garantálja. Az egész kommunikáció értelmét vesztené, ha az eredeti üzenet nem az eredeti formájában jutna el a címzetthez. Két dolgot kell megvalósítani: az első, hogy az információt el kell juttatni a küldőtől a fogadóig, a második, hogy az információ sértetlenül jusson el a célállomásra.

- Rendelkezésre állás (availability), az a tényleges állapot, amikor egy informatikai rendszer szolgáltatásai permanensen, illetve egy meghatározott időben rendelkezésre állnak, és a rendszer működőképessége sem átmenetileg, sem tartósan nincs akadályozva. A rendelkezésre állást legtöbbször valamilyen rendszerhiba veszélyezteti, de léteznek kifejezetten erre a célra szánt támadások is.

- Hitelesség (authenticity), az információ azon jellemzője, amely az eredetiséget reprezentálja.

- Letagadhatatlanság (non-repudiation) azt jelenti, hogy egy objektum létrehozója ne tagadhassa le az objektum létrehozásának tényét; más megközelítésben valamilyen esemény, tipikusan a kommunikáció során garantálni kell a származás eredetét, a kézbesítés megtörténtét.

- Funkcionalitás biztosítása, ami a rendszer funkcionalitásának stabil, megbízható szolgáltatását jelenti.

Információvédelmi intézkedések

Az információvédelmi intézkedések alatt az információs vagyon sérülése, megsemmisülése, jogosulatlan megszerzése, módosítása és tönkretétele elleni műszaki és szervezési intézkedések és eljárások együttesét értjük. Az információvédelmi intézkedések meghatározása a védendő információs vagyon felmérésén, annak érzékenységén, fenyegetettségeire épülő részletes kockázatelemzésén és kockázatkezelésén alapul.

Az információvédelem alapvető folyamata:

- Információvagyon felmérése, értékelése

- Fenyegetések számba vétele

- Kockázatok meghatározása

- Kockázatok kezelése

- Védelmi intézkedések foganatosítása

- GOTO 1

A folyamattal párhuzamosan zajlik a korábbi védelmi intézkedések folyamatos nyomon követése.

A védelmi intézkedésekkel szembeni elvárások:

- Teljes körű (a rendszer összes elemére vonatkozzon)

- Zárt (minden lehetséges fenyegetést vegyen számba)

- Folytonos (megszakítás nélkül működjön)

Egy rendszer védelmének tervezésénél a biztonsági követelmények rögzítése után a védelmi mechanizmus kialakítása a következő lépés. Az egyik igen széles körben elfogadott és gyakorlatban is használt védelem-tervezési elv a PreDeCo módszer. Ez a módszertan a védelmet három egymásra épülő és egymást kiegészítő kontroll részre osztja:

- Megelőző (preventív)

- Felismerő (detektív)

- Elhárító (korrektív)

A kontroll kifejezés azt a személetet tükrözi, hogy a rendszer védelménél az adott veszélyek fölötti kontrollra kell helyezni a hangsúlyt és nem feltétlenül a veszélyek bekövetkezésének teljes kizárására (ami általában megoldhatatlan). Egy jól tervezett rendszer minden veszély ellen mindháromféle védelmet alkalmazza, illetve adott veszély esetén elfogadható valamelyik megoldás hiánya, amennyiben valamely másik típusú védelem elegendően erősnek mondható és kompenzálja a hiányzó kontrollt.

- Megelőző kontroll. A védekező kontrollok közé tartoznak azok a hétköznapi életből is jól ismert technikák, amelyek megakadályozzák egy adott esemény bekövetkeztét (pl. kerítés megakadályozza illetéktelen személy átlépését a telekhatáron, lakat megakadályozza az ajtó kinyitását stb.). A megfelelő védelmet néha szokás – hibásan – összetéveszteni a védekező kontrollok végtelenségig fokozásával, ami egyrészt általában drága, másrészt végső soron hatástalan is, hiszen előbb-utóbb a legtökéletesebb védelemnek is lesz ellenszere.

- Észlelő kontroll. Az észlelő kontrollok lényege, hogy minél hamarabb észleljék egy adott esemény bekövetkeztét így korlátozva a nem kívánt hatás továbbterjedését (pl. vírusfertőzés), illetve lehetővé téve, hogy az elhárító, helyreállító tevékenység minél előbb fejtse ki hatását. Informatikai visszaéléseknél (pl. hálózati betörésvédelemnél) a különösen nagy gondot a támadás felismerése jelenti. Annak hiányában pedig a nem kívánt visszaélés folytatólagosan elkövethető jelentősen nagyobb kárt okozva.

- Elhárító kontroll. Az elhárító kontrollok szerepe, hogy beavatkozzanak az esetleges rendellenes események folyásába és kiküszöböljék az abból a későbbiek során felmerülő esetleges károkat. Itt a cél a hibamentes, normál állapot minél előbbi visszaállítása. A visszaállítási idő pedig megfelelő felkészüléssel biztosítható csak. Ezért – bár a visszaállítás a nem kívánt esemény bekövetkezése után történik – az elhárító kontrollok felkészülési tevékenységeket (pl. biztonsági mentések végzése, katasztrófa elhárítási terv készítése) takarnak.

A védelmi intézkedéseket az adatok szempontjából két nagy területre lehet bontani:

- Adatvédelem: Az informatikai/információs rendszerek adatvesztés elleni védelmét, az adatok folyamatos rendelkezésre állását biztosító szabályzatok, folyamatok és megoldások.

- Adatbiztonság: Az informatikai/információs rendszerek adataihoz való illetéktelen hozzáférést meggátló szabályozások, folyamatok és megoldások.

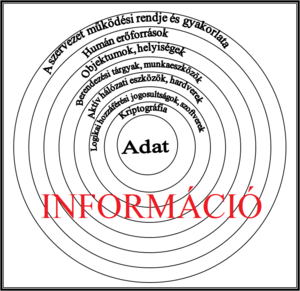

Megvalósításának területei

Az információbiztonság megvalósításakor mindig a következő kérdéseket kell feltenni, és az azokra adott válaszok segítenek a gyakorlati megvalósításban:

- Mit kell megvédeni? Ezalatt nemcsak a védendő adatokra, információkra kell gondolni, hanem azok előfordulási helyére és formáira, azok információhordozó és feldolgozó eszközeire, berendezéseire is. Az adatok / információk nagyon eltérő jellegű adathordozókon lehetnek jelen. Így megkülönböztethetünk pl. papíralapú információkat, elektronikusan tárolt információkat vagy pl. az emberi fejekben tárolt információkat.

- Mitől kell megvédeni? Itt a védendő információ bizalmasságát, integritását vagy rendelkezésre állását fenyegető veszélyeket kell számba venni a védendő információk minden előfordulása, felhasználása illetve adathordozója esetén.

- Hogyan kell megvédeni? Miután már ismert, hogy mit és mitől (mi ellen) kell megvédeni, azután lehet a megfelelő védelmi stratégiát összeállítani. A lehetséges védelmi intézkedések széles palettát mutatnak, és az egyes védelmi intézkedések egymással is szoros kapcsolatban állnak, megvalósításuk eszköz- illetve módszertára egyszerre több különálló szakmának a tudását és tapasztalatát igényli.

Az információvédelmi intézkedések a következő szakmai területek munkáját foglalják magukba:

- Objektum, terület védelem,

- Személy védelem (rendszerben a személy védelme, vagy a rendszer védelme személyektől),

- Hagyományos (pl. papír alapú) adatok, eszközök védelme,

- Elektronikusan tárolt adatok védelme,

- Elemi károk, természeti csapások elleni védelem (az információ-biztonság szemszögéből).

Az egyes területek egymás mellett vannak jelen, és sokszor egymásra is hatnak, illetve egymással szoros kölcsönhatásban vannak.